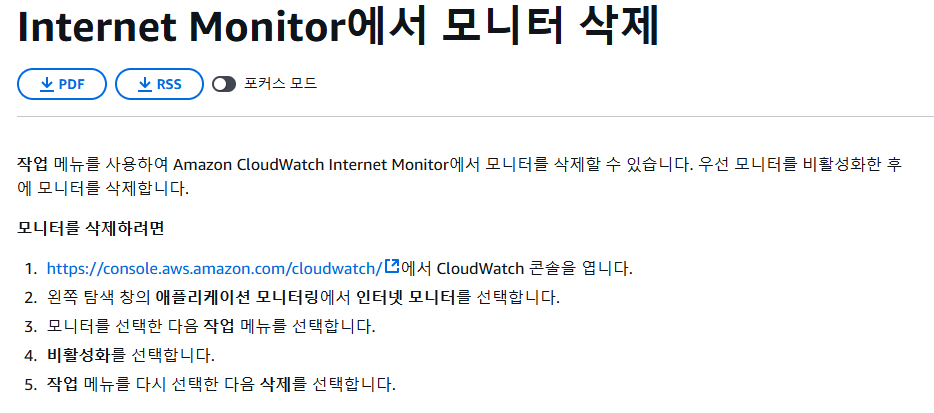

Lambda로 연결한 CloudWatch의 비용이 계속 누적되고 있어 조치가 필요했다. 문의해본결과, Internet Monitor에서 모니터를 삭제하라는 안내를 받았다. AWS CloudWatch Internet MonitorCloudWatch Internet Monitor는 애플리케이션 성능과 가용성에 영향을 줄 수 있는 인터넷 상태를 모니터링하는 AWS 서비스입니다. 이를 통해 애플리케이션이 전 세계 사용자들에게 제공되는 동안 인터넷 연결 문제를 실시간으로 감지하고, 문제를 진단하며, 해결하는 데 도움을 줍니다.Internet Monitor의 주요 기능인터넷 성능 및 가용성 모니터링애플리케이션 트래픽 경로에 대한 성능과 가용성을 실시간으로 모니터링합니다.지역별로 인터넷 성능 문제(예: 패킷 손실, ..